Mac os вход под доменной учетной. Решения для интеграции Mac-to-AD. Разве Мак вводится в Active Directory

Читайте также

Для начала я расскажу вам небольшую историю и если она вам знакома то данная статья для вас. Одним прекрасным утром вы пришли на работу и ваш босс позвонил вам и рассказал, что он приобрел новый ноутбук, который нужно срочно подключить к сети и всем сетевым ресурсам. Вы пришли к нему и поняли, что босс купит Mac. Он хочет чтобы вы ввели его новый ноутбук в домен для доступа ко всем сетевым ресурсам без авторизации. Или может быть рассказ немного отличается. Ваша организация решила расширятся и появился новый департамент графического дизайна и маркетинга, и все сотрудники этого департамента будут использовать Mac.

Что же делать в подобной ситуации? Не волнуйтесь, вы можете присоединить Mac в Windows домен и сегодня я покажу вам как это делать. В данной статье мы будем подключать Snow Leopard к домену Windows Server 2008.

Настройка сети и аккаунта в Mac

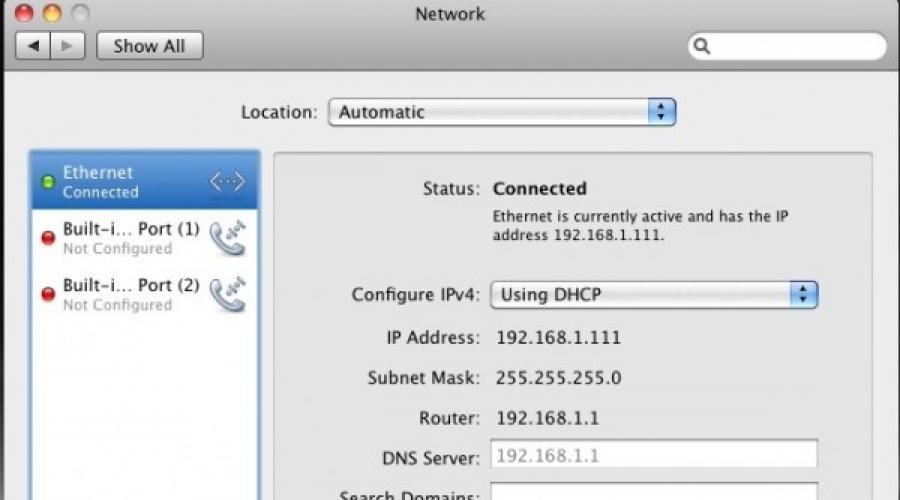

Домен Windows полностью зависит от корректной настройки DNS поэтому первое что вам нужно сделать это установить корректный адрес DNS сервера, который в моем случаем является также контроллером домена. Для этого запустите System Preferences и нажмите Network для открытия сетевых настроек.

По умолчанию ваш сетевой адаптер получает настройки через DHCP. В зависимости от настроек вашей сети вы можете установить настройки вручную выбрав опцию Manually .

Мой контроллер домена имеет IP адрес 192.168.1.172, поэтому я указываю в секции DNS Server Это значение.

Вернитесь назад в System Preferences и выберите Accounts

Нажмите на замок внизу для возможности внесения изменений. Затем нажмите кнопку Join рядом с Network Account Server

Теперь нажмите кнопку Open Directory Utility

Находясь в Directory Utility опять нажмите замок внизу, выделите строку с Active Directory и нажмите иконку с карандашом для начала редактирования.

В данном разделе вам нужно ввести информацию о домене и ID компьютера. В данном примере мой домен имеет имя hq.test.us и ID компьютера Mac . ID компьютера является именем аккаунта компьютера Mac в Windows домене.

Нажмите стрелку для отображения дополнительных опций. Это даст вам 3 дополнительных опции для конфигурирования. Для упрощения я оставляю всё по умолчанию кроме секции Administrative . Нажмите на кнопку Administrative и введите IP адрес или полное доменное имя контроллера домена в секции Prefer this domain server . Также тут можно указать какие доменные группы будут иметь полномочия администратора в Mac.

Теперь нажмите кнопку Bind и введите данные доменного пользователя, который имеет право на ввод компьютеров в домен, затем нажмите OK .

Вы будете видеть прогресс ввода в домен, состоящий из 5 шагов.

В результате компьютер введен в домен и кнопка Bind переименуется в Unbind .

Нажмите OK и затем Apply в окне Directory Utility. Закройте Directory Utility. Вы должны вернутся в окно Accounts. Обратите внимание на зеленую точку и доменное имя в разделе Network account server .

Вход под учетной записью домена на ваш Mac

В настоящий момент вы уже можете входить в Mac под учетными записями домена Windows. В окне выбора аккаунта выберите Other .

Теперь введите данные учетной записи домена.

Попробуем подключить сетевую шару. Из Finder нажмите Go а затем Connect to Server . Для использования SMB применяем следующий синтаксим:smb://servername/share и затем нажимаем Connect .

Обратите внимание что вам не нужно вводить данные для авторизации на сервере.

На этом все, это было не очень то сложно, не так ли?

Полезная информация

В преддверии свадьбы моего близкого родственника у нас в семье также начались подготовительные мероприятия. Нам выпала не простая задача подобрать тамаду. Свою свадьбы мы отмечали в тесном кругу родственников за городом, поэтому обошлись без этого. Хорошие друзья порекомендовали нам Светлану Светлую, которая очень красиво и весело провела их свадьбу. Для всех заинтересовавшихся бросаю ссылку на её сайт -

что вы системный администратор и директор компании мечтает о переносе рабочих мест на Маки; или школа, в которой вы обслуживаете IT, выиграла тендер и скоро привезут новенькие Macbook; или в вашей редакции выбросили старые G4 и закупают парк новых iMac.

А инфраструктура на Active Directory

И если спросить вас об управлении клиентскими станциями в домене средствами Windows Server, то вероятно, что прозвучат слова “домен”, “политики”, “GPO”, “служба каталогов”.

Зачем нужна служба каталогов?

Служба каталогов упрощает жизнь пользователя и администратора. Она позволяет хранить необходимые ресурсы, – учетные записи, группы и многое-многое другое в одном месте, удобно управлять ими, связывать воедино самые разнообразные сервисы.

Интеграция компьютеров в службу каталогов позволяет принудительно установить строгие политики аутентификации и авторизации, управлять доступом к ресурсам через Single Sign-On (SSO) . Проще говоря, ограничивать доступ во имя благих целей.

Разве Мак вводится в Active Directory?

На деле macOS давно интегрируется в службы каталогов, в том числе и в Active Directory (далее AD), и для этого используется встроенный плагин AD. Мак, привязанный к домену, поддерживает политики паролей, поиск пользователей и групп, единую точку входа (SSO) с использованием Kerberos, аутентификацию 802.1X для ограничения доступа к сети как по Wi-Fi, так и по Ethernet. Ознакомиться с Best Practices от Apple по связи Мака и Ad (эпохи Mac OS X 10.10) можно по ссылке .

Хорошо. Как управлять настройками Maк?

Долгое время негласным стандартом являлось решение Magic Triangle, которое объединяло в себе возможности AD и Open Directory (далее OD), собственной службы каталогов от Apple. Работало это следующим образом: учетные записи пользователей находились в Active Directory, но так как в Windows Server нет встроенных средств для управления Маками, то политики распространялись с сервера Open Directory от Apple.

Называлась эта технология MCX – Managed Client for (OS) X и по сути, это конфигурационные кусочки XML в LDAP-записях, относящихся к пользователям, группам и компьютерам (интересные утилиты командной строки – mcxquery и mcxrefresh). Администраторы управляли настройками с помощью Workgroup Manager .

Само-собой, это повышало затраты на обслуживание, так как приходилось поддерживать еще и серверы Apple. Например, в компании IKEA для поддержки Маков на 400 площадках использовались и AD и OD.

Нельзя сказать, что Apple усиленно развивает Open Directory, да и серверы в целом. Скорее негласно предполагается, что в корпорации будет использоваться Active Directory. К тому же Apple продвигает новую технологию управления Маками под названием Mobile Device Management.

Mobile Device Management (MDM)

Новая технология управления Маками пришла с iPhone и iPad. Это отражено в ее названии – Mobile Device Management . Так Apple называет как сам набор технологий для управления, так и протокол, который позволяет отправлять команды для управления устройствами на базе iOS 4 и новее, macOS 10.7 и новее, Apple TV с iOS 7 (ныне tvOS) и новее. С помощью MDM системные администраторы могут проверять, устанавливать или удалять конфигурационные профили, заблокировать устройства и даже стирать их удаленно. Конфигурационные профили представляют из себя файлы XML с набором настроек, описанных в документации Apple. Что интересно, распространение профилей происходит так, что Маку не нужно находиться в офисной сети, достаточно иметь доступ к интернет. Протокол построен поверх HTTPS и использует PUSH-уведомления. Профили распространяются следующим образом: сервер MDM обращается к Apple Push Notification Services (APN) , далее APN путем PUSH-уведомлений сообщает устройству о том, что нужно связаться с сервером MDM, после чего Мак подключается к серверу MDM и получает информацию с настройками.

И что самое интересное, вы можете связать сервер MDM с существующим каталогом AD и создавать отдельные наборы настроек для управления Маками. Например, вы можете взять заранее подготовленную группу из AD, создать для не профили настроек для Мак и далее распространять политики средствами MDM.

Shut up and take my money!

В приложении macOS Server от Apple уже есть свой MDM сервер под названием Profile Manager . Отталкиваясь от нашего опыта и опыта наших клиентов и коллег мы не рекомендуем его использование в организациях с большим количеством Маков или iOS устройств. Profile Manager можно использовать скорее для ознакомления с технологией или пилотного проекта.

3rd party серверов MDM, работающих с Apple развелось немало: Microsoft , Vmware , Parallels , не говоря уже об . Однако если вы спросите любого мак-администратора на конференции Macsysadmin , которая состоится в начале октября в Гётеборге какой MDM выбрать, то вам ответят: “JAMF “, он же бывший “Casper Suite”. Это, пожалуй, самое простое и популярное решение MDM для устройств Apple.

Если вас заинтересует внедрение JAMF – обращайтесь к нам и мы вам поможем и с приобретением и с настройкой.

Обязательно ли привязывать Мак к AD?

Вовсе нет. Например, с помощью приложения NoMAD (аббревиатура расшифровывается как “No More Active Directory”) вы можете использовать SSO, монтировать домашнюю папку, синхронизировать пароль локального пользователя с сетевым паролем и многое другое. Причем само приложение не требует прав админстратора. И все это только с помощью тикетов Kerberos.

Что еще за Kerberos?

Kerberos - технология аутентификации, основанная на тикетах - специальных шифрованных сообщениях, которые позволяют клиенту подтвердить свою подлинность, не храня пароль и не передавая его по недоверенным каналам.

Если попытаться объяснить просто, то сначала клиент запрашивает на сервере аутентификации “тикет для выдачи тикетов” (ticket granting ticket, TGT), затем запрашивает на том же сервере тикет для доступа к нужному ресурсу, при этом сервер проверяет, что такой ресурс существует и у данного пользователя есть доступ к этому ресурсу, и уже с этим тикетом клиент может получить доступ к ресурсу. Единственный раз, когда у пользователя запрашивается пароль (но не пересылается по сети) - этап получения тикета TGT, в дальнейшем все происходит автоматически - отсюда название Single Sign-on.

Вывод

Введение Маков в домен, управление устройствами и доступом к ресурсам – задача вполне выполнимая. Вы можете взаимодействовать с каталогом как привязав Мак к домену, так и обойтись средствами 3rd party приложений. В любом случае, интеграция технологии MDM в AD поможет вам комфортно управлять устройствами Apple, основываясь на политиках вашей организации.

Мы же пока ждем релиза High Sierra и выступлений на конференции Macsysadmin 2017, которые мы будем подробно освещать с места.

Мой коллега Ильдар обещает по статье на каждое выступление!

Для начала я расскажу вам небольшую историю и если она вам знакома то данная статья для вас. Одним прекрасным утром вы пришли на работу и ваш босс позвонил вам и рассказал, что он приобрел новый ноутбук, который нужно срочно подключить к сети и всем сетевым ресурсам. Вы пришли к нему и поняли, что босс купит Mac. Он хочет чтобы вы ввели его новый ноутбук в домен для доступа ко всем сетевым ресурсам без авторизации. Или может быть рассказ немного отличается. Ваша организация решила расширятся и появился новый департамент графического дизайна и маркетинга, и все сотрудники этого департамента будут использовать Mac.

Что же делать в подобной ситуации? Не волнуйтесь, вы можете присоединить Mac в Windows домен и сегодня я покажу вам как это делать. В данной статье мы будем подключать Snow Leopard к домену Windows Server 2008.

Настройка сети и аккаунта в Mac

Домен Windows полностью зависит от корректной настройки DNS поэтому первое что вам нужно сделать это установить корректный адрес DNS сервера, который в моем случаем является также контроллером домена. Для этого запустите System Preferences и нажмите Network для открытия сетевых настроек.

По умолчанию ваш сетевой адаптер получает настройки через DHCP. В зависимости от настроек вашей сети вы можете установить настройки вручную выбрав опцию Manually .

Мой контроллер домена имеет IP адрес 192.168.1.172, поэтому я указываю в секции DNS Server Это значение.

Вернитесь назад в System Preferences и выберите Accounts

Нажмите на замок внизу для возможности внесения изменений. Затем нажмите кнопку Join рядом с Network Account Server

Теперь нажмите кнопку Open Directory Utility

Находясь в Directory Utility опять нажмите замок внизу, выделите строку с Active Directory и нажмите иконку с карандашом для начала редактирования.

В данном разделе вам нужно ввести информацию о домене и ID компьютера. В данном примере мой домен имеет имя hq.test.us и ID компьютера Mac . ID компьютера является именем аккаунта компьютера Mac в Windows домене.

Нажмите стрелку для отображения дополнительных опций. Это даст вам 3 дополнительных опции для конфигурирования. Для упрощения я оставляю всё по умолчанию кроме секции Administrative . Нажмите на кнопку Administrative и введите IP адрес или полное доменное имя контроллера домена в секции Prefer this domain server . Также тут можно указать какие доменные группы будут иметь полномочия администратора в Mac.

Теперь нажмите кнопку Bind и введите данные доменного пользователя, который имеет право на ввод компьютеров в домен, затем нажмите OK .

Вы будете видеть прогресс ввода в домен, состоящий из 5 шагов.

В результате компьютер введен в домен и кнопка Bind переименуется в Unbind .

Нажмите OK и затем Apply в окне Directory Utility. Закройте Directory Utility. Вы должны вернутся в окно Accounts. Обратите внимание на зеленую точку и доменное имя в разделе Network account server .

Вход под учетной записью домена на ваш Mac

В настоящий момент вы уже можете входить в Mac под учетными записями домена Windows. В окне выбора аккаунта выберите Other .

Теперь введите данные учетной записи домена.

Попробуем подключить сетевую шару. Из Finder нажмите Go а затем Connect to Server . Для использования SMB применяем следующий синтаксис:smb://servername/share и затем нажимаем Connect .

Обратите внимание что вам не нужно вводить данные для авторизации на сервере.

На этом все, это было не очень то сложно, не так ли?

Вы делитесь каталогом, создавая привязку между клиентом и доменом Open Directory на Lion Server. Связывание создает соединение между сервером и клиентом, позволяя клиенту считывать базу данных LDAP, отправлять запросы аутентификации и взаимодействовать с областью Kerberos для служебных билетов.

Что касается проверки подлинности, вы чаще всего видите это взаимодействие из окна входа в Mac OS X, и большая часть этого взаимодействия прозрачна для пользователя.

Любая версия, более новая, чем Mac OS X 10. 2 может привязываться к Open Directory, запущенному на Lion Server. Ваши Mac OS X 10. 7 клиентских систем не должны привязываться к версиям Mac OS X Server, предшествующим 10. 7, чтобы наилучшим образом поддерживать новейшие усовершенствования Mac OS X.

Bind Mac OS X 10. 6 клиентов

Выберите меню Apple и выберите «Системные настройки», а затем щелкните значок «Пользователи и группы» в Mac OS X 10. 7 (или учетные записи в Mac OS X 10. 6).Bind Mac OS X 10. 5 и более ранние клиенты

В предыдущих версиях Mac OS X вы использовали утилиту Directory, установленную в папке «Утилиты» в папке «Приложения», для привязки к сетевому каталогу.Чтобы связать Mac OS X 10. 5. 8 или более ранний клиент, откройте Утилиту каталогов и выполните следующие действия:

Нажмите значок блокировки и введите имя и пароль администратора.

Нажмите кнопку «Добавить» (+) и выберите «Открыть каталог» во всплывающем меню.

Выберите Active Directory для привязки к домену Active Directory.

Введите полное имя хоста или IP-адрес сервера, на котором размещен домен, и нажмите «ОК».